L’Italia è uno dei paesi più colpiti dalle minacce informatiche a livello globale. In questo articolo sono stati analizzati oltre 20000 siti web delle istituzioni, società supply chains, enti pubblici e privati del perimetro cibernetico dell’Italia. Il cyber perimetro dell’Italia è stato analizzato attraverso una serie di key performance indicators, o KPI, basati su dati analitici per determinare i punti deboli e le aree di miglioramento nella sicurezza informatica del paese. Analizzeremo i dati sui principali servizi utilizzati, le vulnerabilità OWASP più comuni, i sistemi operativi utilizzati e le tecnologie utilizzate. Inoltre, esploreremo le statistiche sui firewall e i certificati SSL utilizzati, nonché le minacce più comuni e le nazioni di provenienza degli IP. Questo articolo fornirà una panoramica completa della situazione attuale della sicurezza informatica in Italia e fornirà raccomandazioni su come migliorare il cyber perimetro del Bel Paese.

Contenuti dell’analisi del cyber perimetro dell’Italia:

- Sicurezza della connessione e certificati HTTPS

- Vulnerabilità identificate

- Servizi identificati, tecnologie e vulnerabilità/misconfigurazioni OWASP

- Firewall (WAF) identificati e utilizzati nei siti del cyber perimetro

- Analisi indirizzi IP dei siti del cyber perimetro Italiano

- Combinazione di email:password compromesse per siti del perimetro

- Conclusioni dell’analisi di cybersecurity dei siti del perimetro Italiano ad inizio 2023

Metodologia e sviluppo in cloud

L’architettura è stata deployata in cloud AWS usando Step Functions che permettono l’aggregazione continuativa di diversi servizi di Amazon quali le funzioni Lambda che permettono l’esecuzione di codice con un ciclo di vita di 15 minuti e l’utilizzo di linguaggi Python e Node e l’esecuzione di ECS tasks che permettono l’esecuzione di task più lunghi partendo da un’immagine Docker appositamente compilata. Inoltre è stato usato GraphQL per la storicizzazione dei dati e il servizio Amplify per l’orchestrazione del database e eventualmente la creazione di una UI. La definizione di macchina a stati Amazon Step Functions. La sezione “Comment” contiene una descrizione della macchina a stati. La sezione “StartAt” indica lo stato iniziale, che è “Save URL Scan Model – Lambda Invoke”. La sezione “States” contiene una lista di tutti gli stati possibili e le loro transizioni. Il primo stato è “Save URL Scan Model – Lambda Invoke”, che è un’attività (Task) che richiama una funzione Lambda di AWS per salvare il modello di scansione dell’URL. La sezione “Retry” indica che ci saranno fino a 2 tentativi di ripetere l’attività in caso di errori specifici. Il secondo stato è “Pass (1)”, che semplicemente passa il controllo al prossimo stato, “Map Protocol Types”. Il terzo stato è “Map Protocol Types”, che è un’attività di tipo “Map”. La sezione “Iterator” indica che questo stato eseguirà una serie di attività in parallelo, ciascuna delle quali otterrà un sito Web con un tipo di connessione diverso. Questi tipi di connessione includono TOR, Residential, Proxy e Server. Per ogni tipo di connessione, viene eseguita un’attività di tipo “Task” che richiama una funzione Lambda di AWS specifica per quel tipo di connessione. La sezione “Retry” indica che ci saranno fino a 6 tentativi di ripetere l’attività in caso di errori specifici. Se una di queste attività fallisce, la sezione “Catch” gestirà l’errore e passerà al prossimo stato. Una volta completate tutte le attività in parallelo, il controllo viene passato al prossimo stato, “Parse Protocol Model with connections results”.

Sicurezza della connessione e certificati HTTPS

Il presente articolo analizza i dati relativi alla sicurezza informatica di un insieme di siti web. In particolare, vengono esaminati i seguenti aspetti: la presenza di un servizio HTTPS, la possibilità di connettersi a TOR, la verifica dell’HTTPS e la presenza di un certificato EV HTTPS. Innanzitutto, è importante spiegare alcuni degli acronimi utilizzati. HTTPS (Hypertext Transfer Protocol Secure) è un protocollo di comunicazione utilizzato per garantire la sicurezza dei dati scambiati tra il client e il server di un sito web. In pratica, ciò significa che tutte le informazioni scambiate tra il browser e il server sono crittografate e protette da un certificato digitale. I dati presentati mostrano che il 60% dei siti analizzati dispone di un servizio HTTPS che ha risposto con un codice HTTP 200 durante l’analisi.

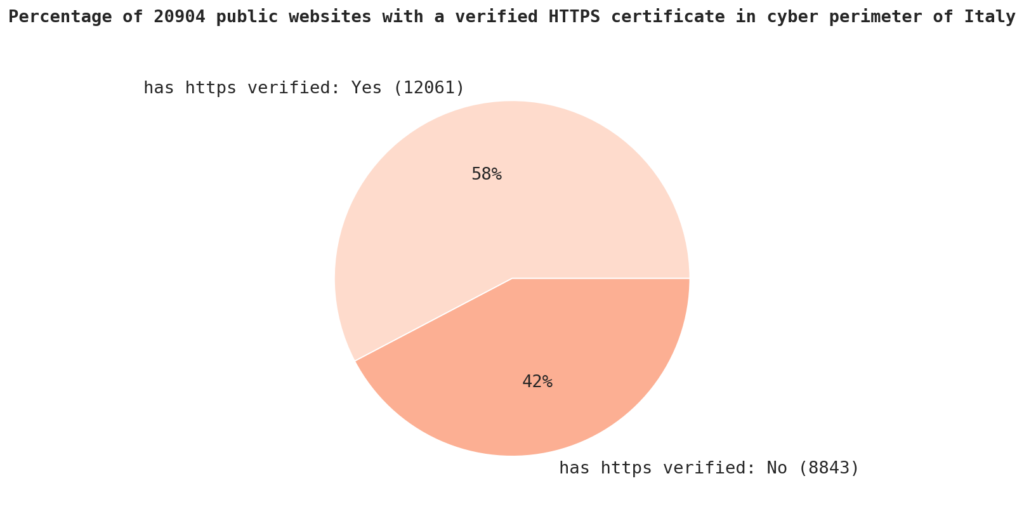

Inoltre, il 57,7% dei siti dispone di un certificato HTTPS verificato.

Mentre il 42% ha un certificato o non verificato, perchè ad esempio non firmato da una Certificate Authority riconosciuta, o non valido, ovvero che ad esempio può essere scaduto essendo passata l’expiration date dello stesso.

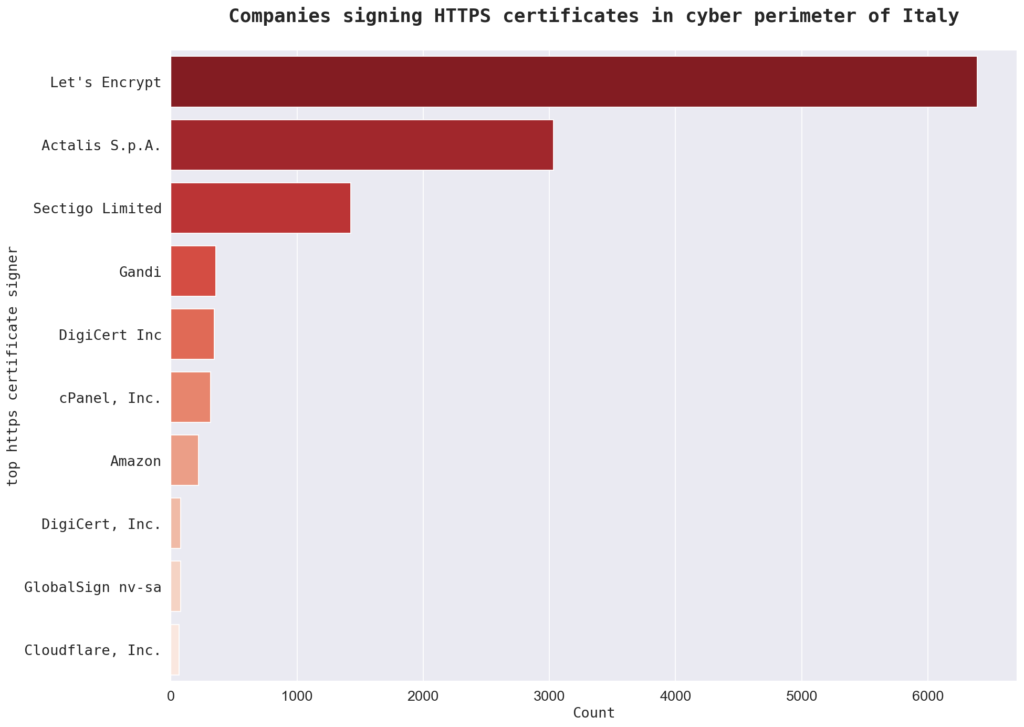

Il KPI “top HTTPS certificate signer” rappresenta l’elenco dei certificati SSL più utilizzati per la crittografia dei siti web. “Let’s Encrypt” è il certificato SSL gratuito più utilizzato, seguito da “Actalis S.p.A.” e “Sectigo Limited” che rilasciano certificati a pagamento spesso con Extended Validation ovvero i dettagli del certificato SSL sono completi e verificati da queste Certificate Authorities o CA.

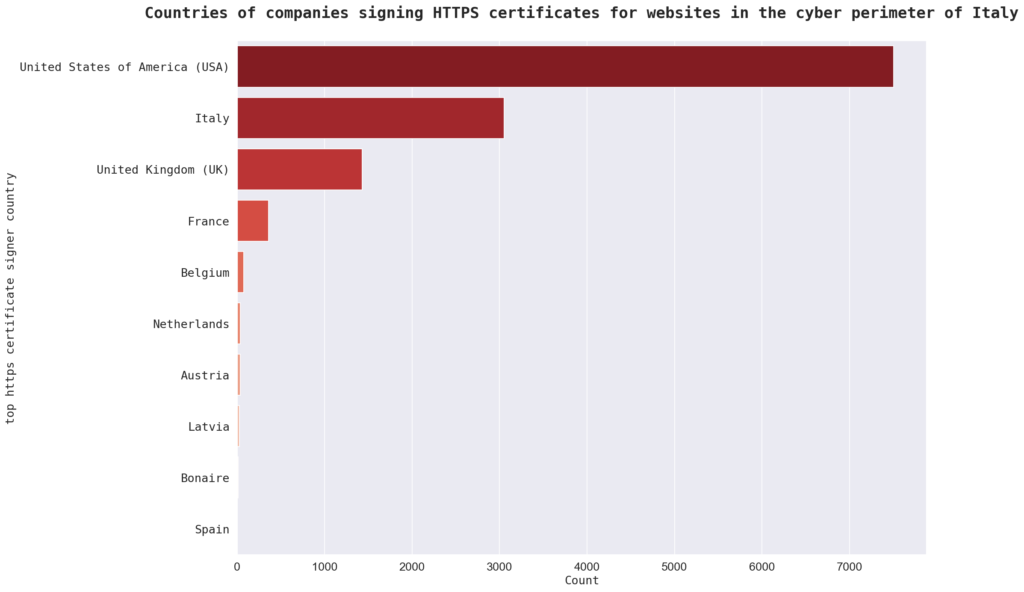

Il KPI “top HTTPS certificate signer country” mostra i paesi di origine dei certificati SSL elencati in “top HTTPS certificate signer”. USA e Italia sono i paesi con la maggior parte dei certificati SSL emessi.

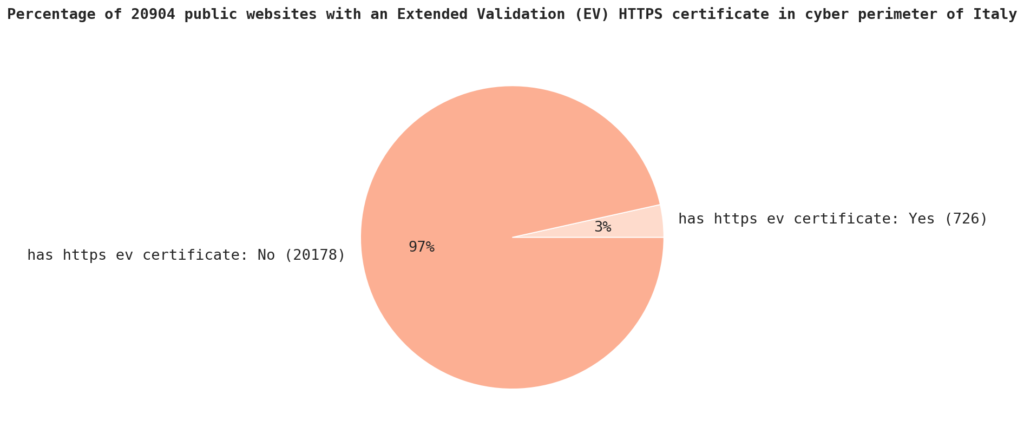

Un certificato EV (Extended Validation) è un tipo di certificato digitale utilizzato per verificare l’identità del proprio titolare. Un certificato EV è rilasciato solo dopo una rigorosa verifica dell’identità del richiedente, a differenza di un certificato standard che non richiede alcuna verifica.

| Certificato HTTPS con EV (Extended Validation) | Certificato HTTPS senza EV |

Nel certificato HTTPS non EV mancano dei dati che rappresentano il sito presenti invece nel certificato HTTPS con Extended Validation. Solo il 3,5% degli oltre 20000 siti web pubblici nel perimetro di cybersicurezza dell’Italia dispone di un certificato EV HTTPS.

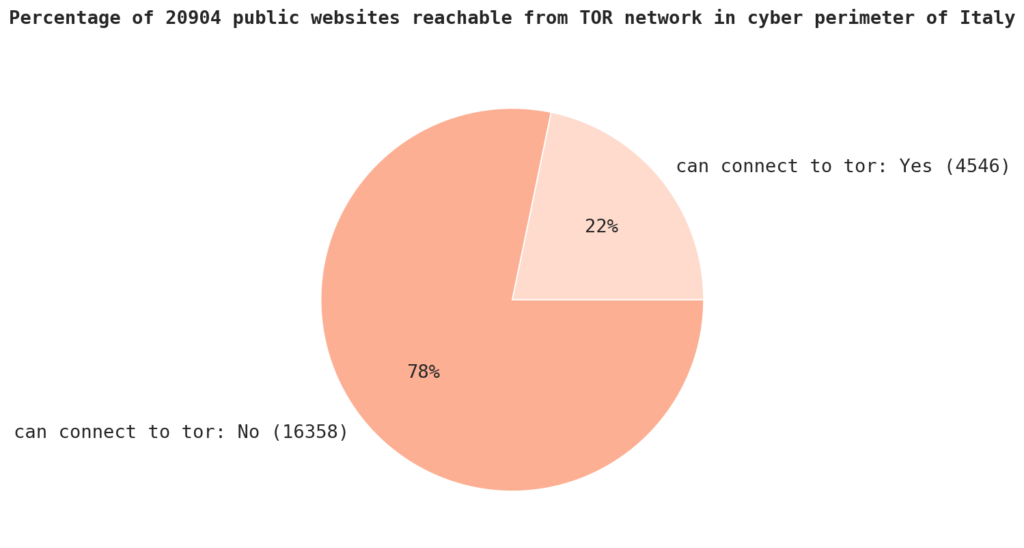

Un altro acronimo menzionato è TOR (The Onion Router), un software open source che consente di navigare in modo anonimo su Internet. TOR utilizza una rete di nodi per rendere più difficile l’identificazione dell’utente che naviga.

Solo il 21,7% permette di essere caricato da TOR, questi siti dovrebbero bloccare il traffico da TOR per ridurre la superficie di attacco evitando le connessioni anonime ai server e una maggiore esposizione ad attacchi DDOS o distributed denial of service, dove il sito non viene hackerato per se ma reso irraggiungibile e non fruibile per gli utenti/cittadini.

In generale, i dati mostrano che la maggior parte dei siti analizzati dispone di un servizio HTTPS e di un certificato HTTPS verificato, ma solo una piccola percentuale di essi è permette una navigazione anonima del proprio sito tramite TOR. Infine, una minima percentuale di siti dispone di un certificato EV.

Vulnerabilità identificate

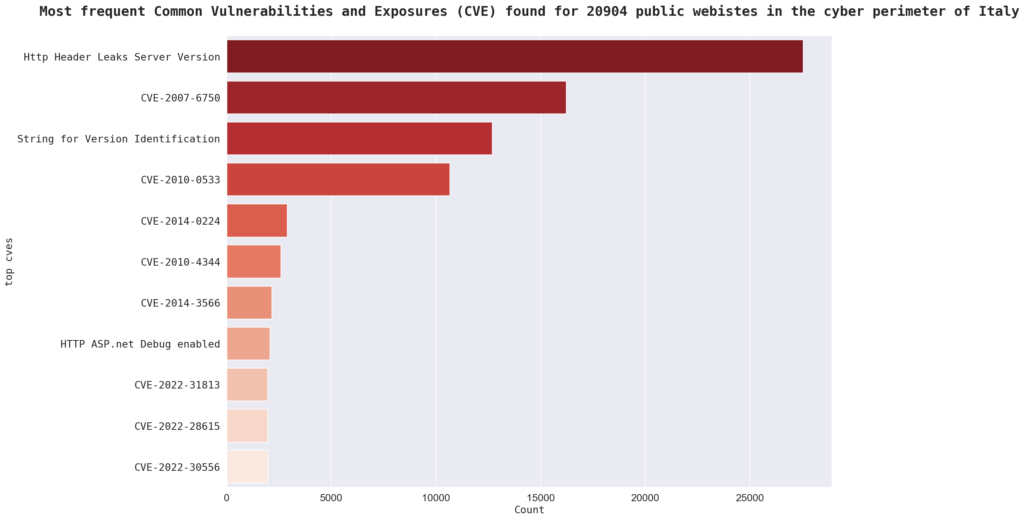

E’ stato notato un totale di 262972 vulnerabilità note come Common Vulnerabilities and Exposures (CVE) con una media di 5 per sito.

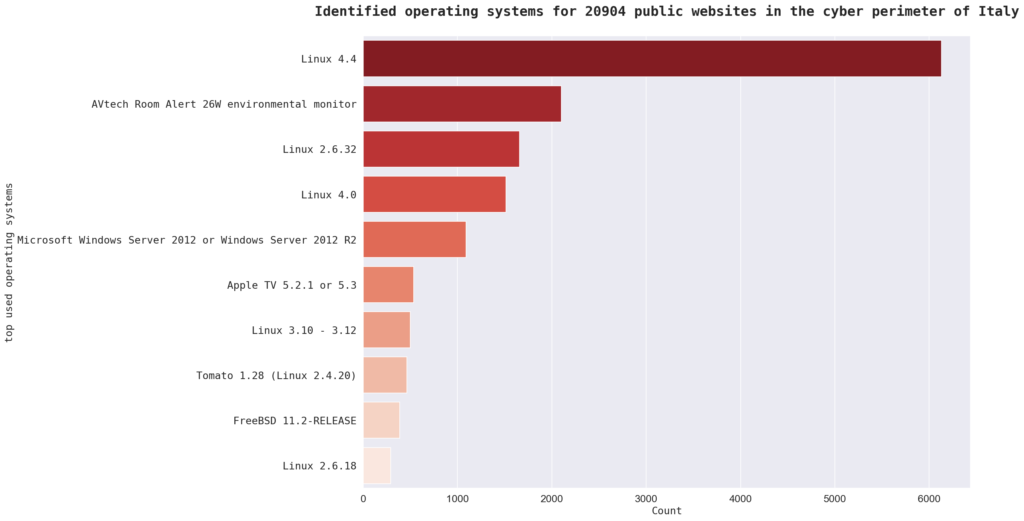

Il KPI “top CVEs” mostra le vulnerabilità più comuni riscontrate nei siti analizzati, tra cui “Http Header Leaks Server Version”, “CVE-2007-6750” e “String for Version Identification”. Queste vulnerabilità sono comuni in molti siti web e possono essere utilizzate da criminali informatici per compromettere la sicurezza del sito. Un altro KPI rappresenta i sistemi operativi più comuni utilizzati dai siti analizzati, tra cui Linux e Windows Server.

Le vulnerabilità più comuni riscontrate nei siti analizzati. In particolare, le prime 6 vulnerabilità elencate sono:

- “Http Header Leaks Server Version”: questa vulnerabilità si verifica quando un server web non configurato correttamente invia un header (un tipo di informazione collegata al sito) di “Server” o “X-Powered-By” che contiene informazioni non necessarie, anche se il testo dell’Header con la versione del server potrebbe essere manipolato per rivelare informazioni sbagliate, di solito se l’header della versione e tipologia del server è presente rispecchia quella attualmente in uso. Ciò può essere utilizzato da un aggressore per identificare la versione del server web e quindi sfruttare eventuali vulnerabilità note.

- “CVE-2007-6750”: questa vulnerabilità si verifica quando un server web non è in grado di gestire correttamente le connessioni HTTP persistenti. Un aggressore può sfruttare questa vulnerabilità per causare una negazione del servizio (DoS) al server web inondandolo di connessioni HTTP aperte ma non utilizzate e non interrotte. Attacco chiamato anche Slow Loris check.

- “String for Version Identification”: questa vulnerabilità si verifica quando un server web o un’applicazione web invia una stringa che può essere utilizzata per identificare la versione del software in uso. Ciò può essere utilizzato da un aggressore per identificare eventuali vulnerabilità note e sfruttarle.

- “CVE-2010-0533”: questa vulnerabilità si verifica quando un server web o un’applicazione web rendono disponibili informazioni non necessarie attraverso un’interfaccia di amministrazione o una directory pubblica. Ciò può essere utilizzato da un aggressore per raccogliere informazioni sull’architettura del sistema e sull’applicazione.

- “CVE-2014-0224”: questa vulnerabilità si verifica quando un server SSL o TLS non è in grado di gestire correttamente un pacchetto “ChangeCipherSpec” (CCS). Un aggressore può sfruttare questa vulnerabilità per decifrare il traffico cifrato e intercettare informazioni sensibili.

- “CVE-2010-4344”: questa vulnerabilità si verifica quando un server SMTP non è in grado di gestire correttamente i comandi “MAIL FROM” e “RCPT TO”. Un aggressore può sfruttare questa vulnerabilità per inviare spam o phishing attraverso il server SMTP compromesso, oppure può utilizzarlo per effettuare attacchi di tipo “spoofing” per falsificare l’indirizzo del mittente e ingannare i destinatari.

Per quanto riguarda la vulnerabilità http-slowloris-check che rende il sito sotto attacco impossibilitato a ricevere o accettare nuove connessioni, quanto riporta Fastweb:

Crescono anche i tentativi di attacco “applicativo”, rivolto cioè ai software dei dispositivi e crescono anche gli attacchi DDoS (Distributed Denial of Service), ovvero quelle minacce che consistono nel tempestare di richieste un server o sito fino a renderlo indisponibile, con 2.500 eventi e circa 18.000 anomalie registrate.

https://www.fastweb.it/fastweb-plus/digital-dev-security/rapporto-clusit-2022-il-panorama-della-sicurezza-italiana/

Oltre a questi 6 top CVEs, altre vulnerabilità comuni come “CVE-2014-3566”, “HTTP ASP.net Debug enabled” e “CVE-2022-31813”. È importante notare che queste vulnerabilità possono essere mitigate attraverso la corretta configurazione dei server web e delle applicazioni, nonché attraverso la patching del software.

Per quanto riguarda l’hacking malevolo e gli attacchi hacker criminali, il Sole 24 Ore riporta che in Italia nel 2022 c’è stato un incremento di quasi il 150%:

Al 27 dicembre 2022, gli attacchi rilevati sono stati pari a 12.947: più del doppio dei 5.334 dell’anno prima. Le persone indagate ammontano a 334 rispetto alle 187 del 2021.

https://www.ilsole24ore.com/art/cybersecurity-2022-annus-horribilis-13mila-attacchi-138percento-AE2W4pTC

Servizi identificati, tecnologie e vulnerabilità/misconfigurazioni OWASP

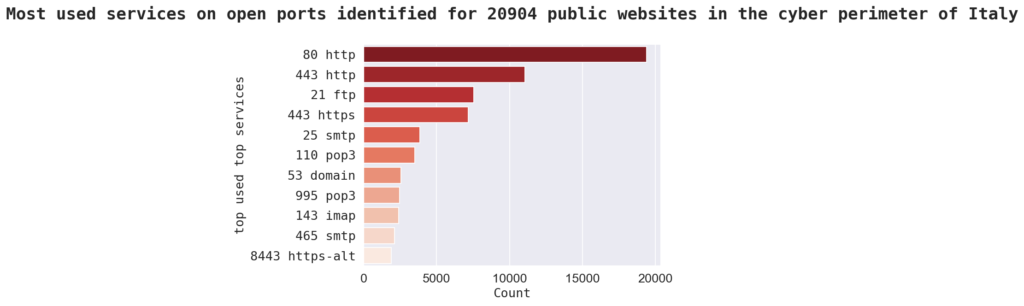

Inoltre, i dati presentati mostrano anche i servizi più utilizzati dai 20000+ siti analizzati. In cima alla lista troviamo il servizio HTTP sulla porta 80, seguito dal servizio HTTPS sulla porta 443 e dal servizio FTP sulla porta 21. Seguiti da servizi di posta elettronica come SMTP e POP3.

Il KPI “top exposed services” mostra i servizi più esposti su un server, in questo caso “http”, “ftp”, “smtp” e “pop3” sono i servizi più comuni. “imap”, “domain”, “ssh” e “mysql” sono anche tra i servizi più esposti. Ad esempio, il servizio “http” è stato rilevato 31746 volte, mentre il servizio “ftp” è stato rilevato 9275 volte.

Ad esempio, per il KPI “top used operating systems” si può vedere che il sistema operativo Linux 4.4 è stato utilizzato da ben 6131 dei siti analizzati, seguito da una percentuale significativa di siti che non hanno fornito informazioni sul sistema operativo utilizzato. Altri sistemi operativi comuni presenti nell’elenco includono “Linux 2.6.32” e “Microsoft Windows Server 2012 or Windows Server 2012 R2”. “AVtech Room Alert 26W environmental monitor” risulta essere un falso positivo. Questi dati possono essere utilizzati per identificare le vulnerabilità comuni associate a questi sistemi operativi e per pianificare gli aggiornamenti di sicurezza appropriati.

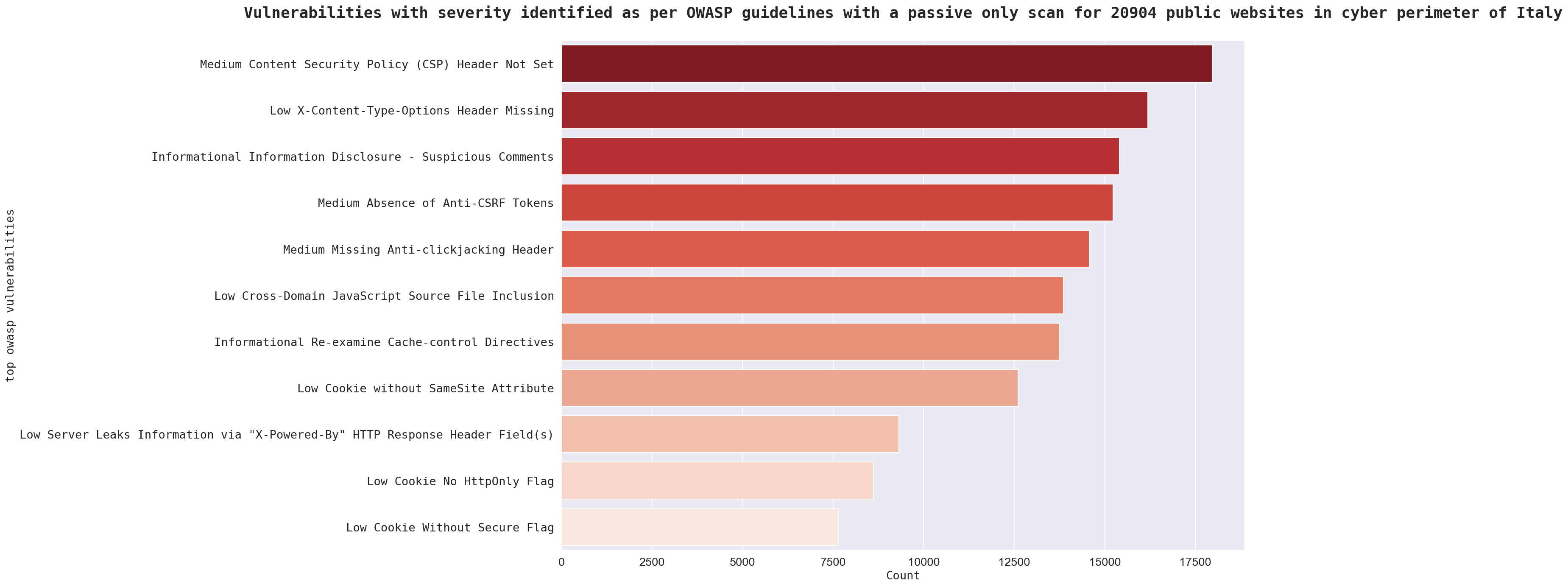

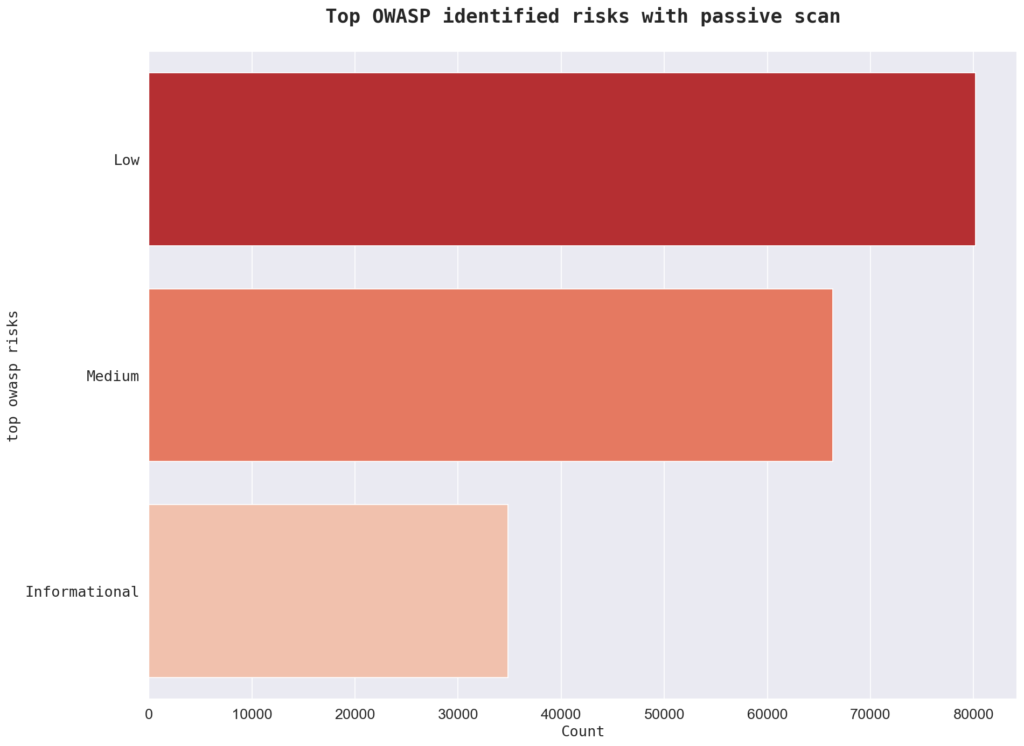

Il KPI “top OWASP risks” elenca i rischi di sicurezza OWASP più comuni, in questo caso “Low”, “Medium” e “Informational”. I dati mostrano inoltre le vulnerabilità OWASP (Open Web Application Security Project) più comuni tra i siti analizzati. In cima alla lista troviamo la vulnerabilità relativa all’assenza di un’header Content Security Policy (CSP), seguita dalla mancanza di un’header X-Content-Type-Options e da un’informazione di divulgazione sospetta.

Questo tipo di vulnerabilità OWASP possono fare da vettore per tipologie di attacco più gravi e/o disservizi per gli utenti, come accaduto nel caso di Linkedin dove delle direttive CSP configurate male hanno reso il sito inagibile per milioni di utenti per alcune ore.

Linkedin is having Content Security Policy errors preventing it from loading properly. Queries for users data are failing the Cross Site Request Forgery #CSRF check. #linkedin server is not trusting the request from its users😲@cyber @attcyber #linkedindown #csp #cybersecurity pic.twitter.com/5AdEWz41h3

— Cyber-Monitor (@CyberMonitorWWW) November 17, 2022

I tipi di vulnerabilità OWASP individuati passivamente sono stati suddivisi per severità: Bassa, Media e Informativa.

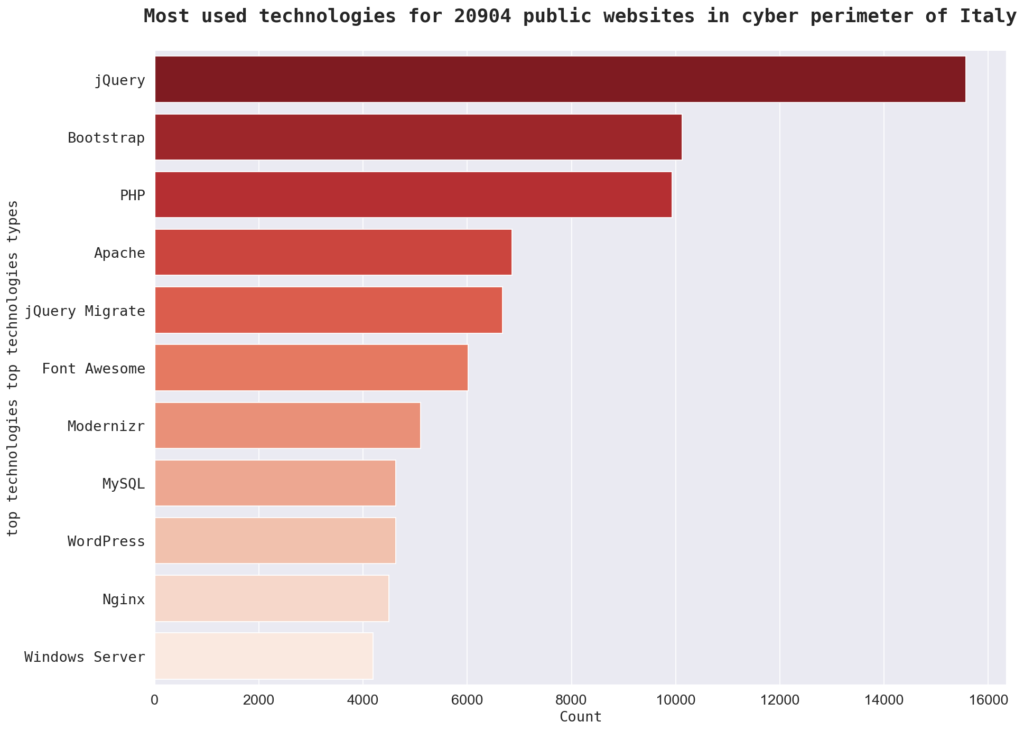

Infine, i dati mostrano anche le tecnologie più utilizzate dai siti analizzati. jQuery è al primo posto, seguito da Bootstrap e PHP. Apache è il quarto nella classifica, seguito da tecnologie come jQuery Migrate, Font Awesome e Modernizr. Inoltre, notiamo una presenza significativa di WordPress, Nginx, Windows Server, IIS, Microsoft ASP.NET e Google Font API.

In generale, i dati mostrano che la maggior parte dei siti analizzati utilizzano servizi comuni come HTTP e HTTPS e che le vulnerabilità OWASP più comuni sono legate alla sicurezza delle intestazioni e alla prevenzione degli attacchi cross-site. Inoltre, le tecnologie più utilizzate sono quelle legate allo sviluppo front-end, come jQuery e Bootstrap, e quelle legate allo sviluppo back-end come PHP e Apache.

Firewall (WAF) identificati e utilizzati nei siti del cyber perimetro

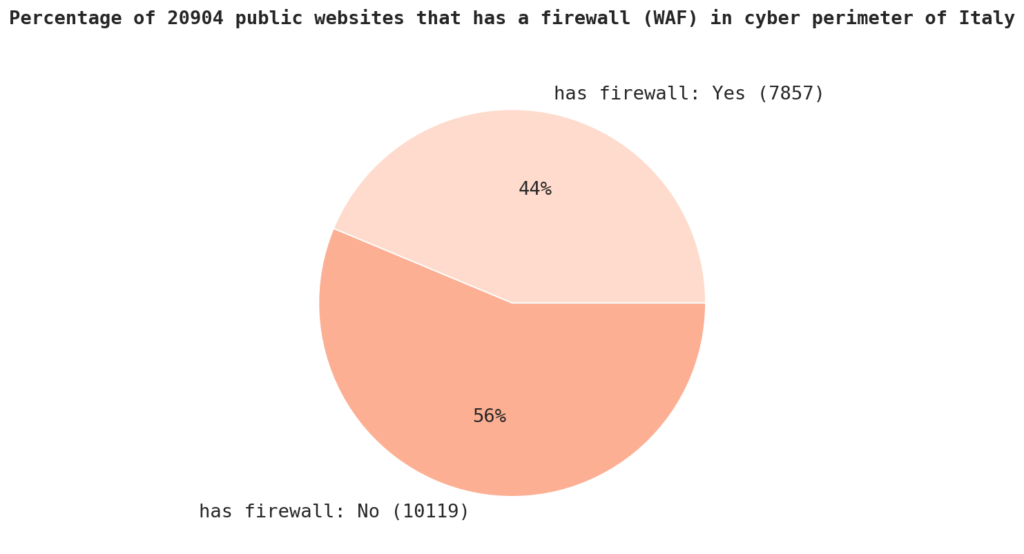

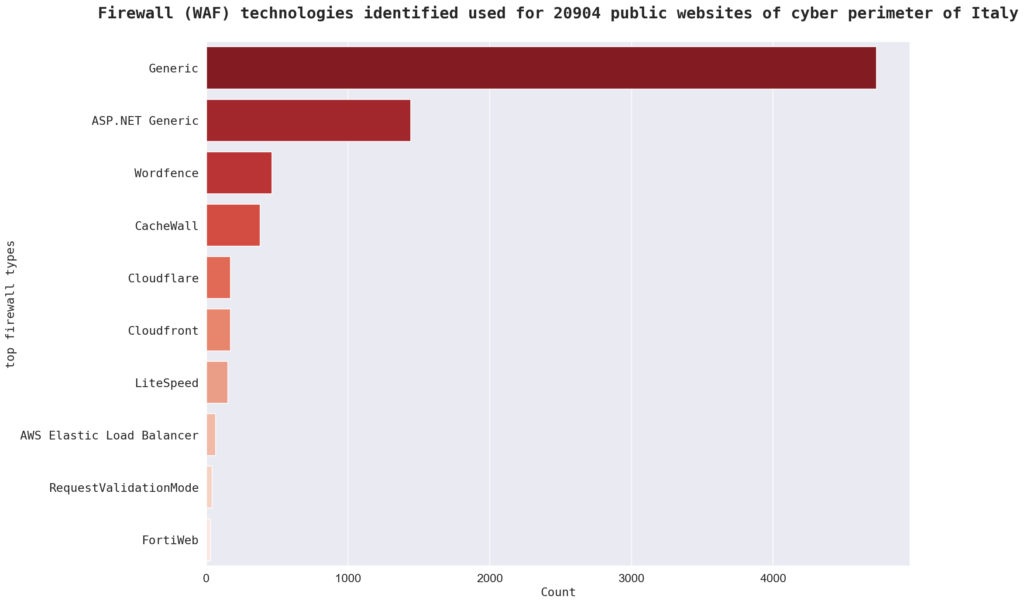

I dati presentati mostrano anche le informazioni relative ai firewall utilizzati dai siti analizzati. Il KPI qui è quanti siti del perimetro hanno un firewall, ovvero il flag “has firewall” true/false analizzato per tutti i siti del perimetro presi in considerazione.

In primis, si evidenzia che il 43,7% dei siti analizzati dispone di un firewall e che la maggior parte dei firewall utilizzati sono di tipo generico o non presenti.

Un firewall (WAF) è un sistema o una soluzione software progettato per proteggere un’applicazione web da attacchi informatici. Esistono diverse tipologie di attacchi che un WAF può bloccare, tra cui:

- SQL Injection: un attacco che consiste nel inserire codice maligno in una query SQL per accedere o modificare informazioni presenti nel database.

- Script Injection: un attacco che consiste nel inserire codice maligno in una pagina web, spesso tramite un form di input, per eseguire azioni dannose per gli utenti o per rubare informazioni sensibili.

- DDoS: Distributed Denial of Service, un attacco che consiste nel inviare una grande quantità di richieste al server di un sito web per renderlo inaccessibile.

Tra i firewall più utilizzati troviamo, dopo quelli non identificati direttamente (Generic) i WAF, in ordine di utilizzo per il cyber perimetro dell’Italia: ASP.Net, Wordfence, CacheWall, Cloudflare e Cloudfront.

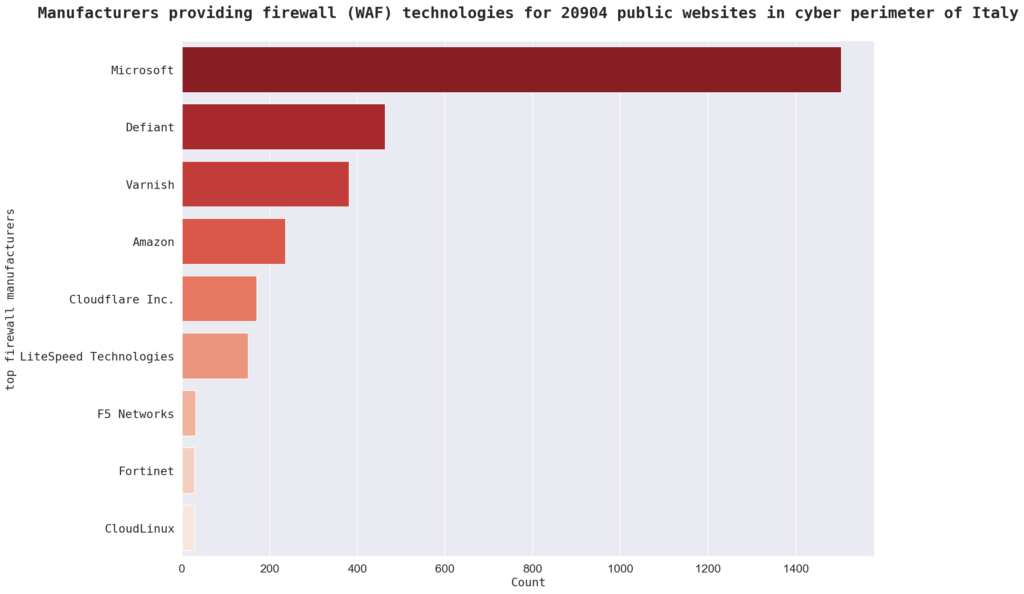

I produttori di firewall per siti web pubblici, della supply chain, istituzionali e non del cyber perimetro Italiano sono:

- Microsoft

- Defiant

- Varnish

- Amazon

Le società rappresentano le più grandi fornitrici mondiali per questo tipo di servizi e hanno una diffusione capillare nel mondo e non solo a tutela del perimetro Italiano.

Per configurare efficacemente un WAF è importante seguire alcune raccomandazioni:

- Assicurarsi che il WAF sia configurato per riconoscere e bloccare le minacce più comuni e specifiche per il proprio sito web, ad esempio utilizzando la configurazione che blocca l’accesso da TOR.

- Monitorare costantemente le statistiche e i log del WAF per identificare eventuali vulnerabilità o attacchi.

- Configurare regole di sicurezza specifiche per l’applicazione web, ad esempio per limitare l’accesso a determinate parti del sito o per bloccare determinati tipi di richieste.

- Utilizzare un sistema di autenticazione forte per proteggere l’accesso al pannello di amministrazione del WAF ad esempio con 2MFA.

- Testare regolarmente il WAF per assicurarsi che funzioni correttamente e per identificare eventuali vulnerabilità.

È importante che i proprietari di siti web utilizzino un firewall efficace e lo configurino correttamente per proteggere il proprio sito web da attacchi informatici.

Indirizzi IP pubblici dei siti del cyber perimetro Italiano

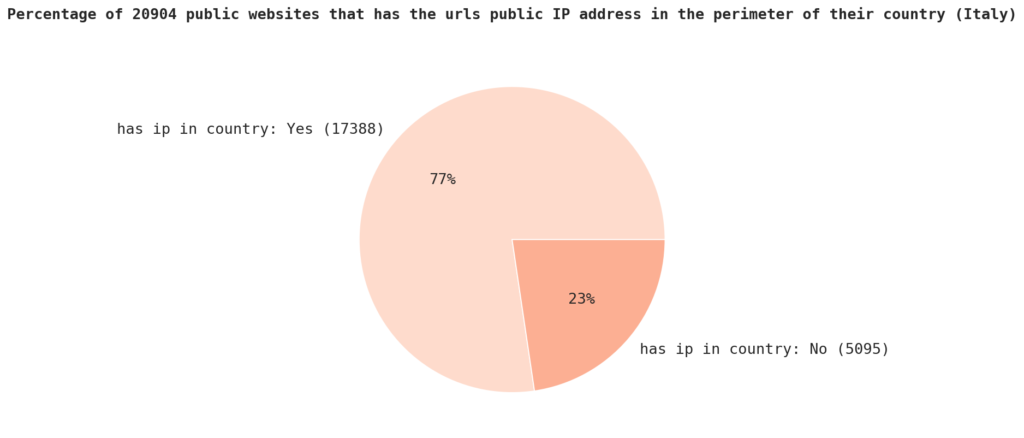

Il KPI “percentage has ip in country” indica la percentuale di siti analizzati che dispongono di un indirizzo IP pubblico associato a un paese specifico. I dati mostrano che il 77,3% dei siti analizzati dispone di un indirizzo IP pubblico associato a un provider italiano.

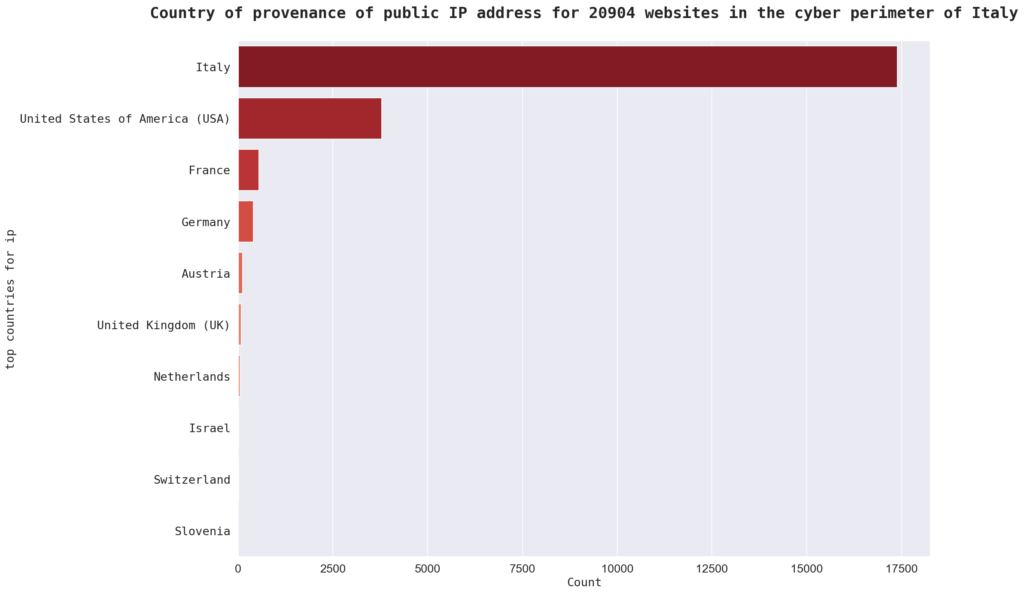

Tra i paesi più comuni troviamo l’Italia, gli Stati Uniti d’America, la Francia, la Germania, l’Austria e il Regno Unito.

L’Italia è seguito dagli Stati Uniti con il 14,22% e dalla Francia con lo 0,98%.

È importante notare che questo non significa necessariamente che i siti siano ospitati fisicamente in questi paesi, poiché gli indirizzi IP possono essere utilizzati da provider di servizi VPN o proxy per mascherare la posizione reale dei siti.

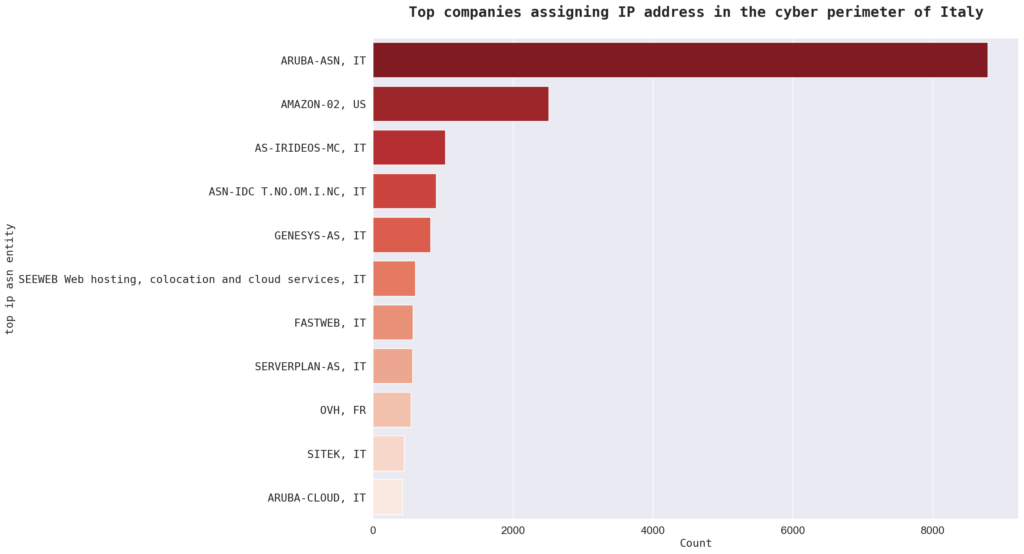

Inoltre, il KPI “top IP asn entity” mostra le entita’ più comuni associate agli indirizzi IP dei siti analizzati. Un ASN o Autonomous System Network è un’organizzazione che gestisce router, reti e servizi di rete che permettono la comunicazione tra i vari server e su internet. Ogniuno di questi ASN assegna un indirizzo IP ad un sito, come se fosse la via e un numero civico e codice postale di un ente o istitzione o società privata identificata attraverso il dominio. Ad esempio, l’entità “ARUBA-ASN, IT” è associata ad un significativo 8790 dei siti analizzati, seguita da “AMAZON-02, US” con 2510 siti.

Combinazione di email:password compromesse per siti del perimetro

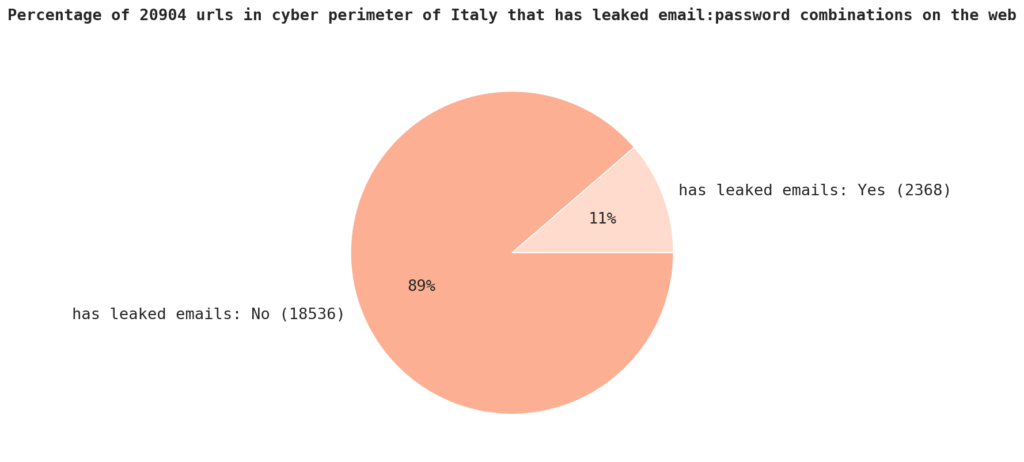

Per l’analisi del cyber perimetro dell’Italia nel 2023 sono stati analizzati 3,5 Milioni di password degli Italiani rilasciate in rete da hacker. Le cosiddette combolists, ovvero combinazioni di email:password appartenenti a domini e indirizzi email Italiani pubblicate nel web e dark web. I domini del perimetro analizzati sono stati confrontati con i domini trovati nelle combolists.

Il risultato è che l’11.3% dei 20mila domini del perimetro dell’Italia analizzati, ha almeno un’email compromessa. Ovvero, uno o più indirizzi email con relativa password sono stati pubblicati in rete per quel sito. I domini con più combinazioni di email:password compromesse e pubblicate nel web e dark web sono i servizi commerciali di posta elettronica.

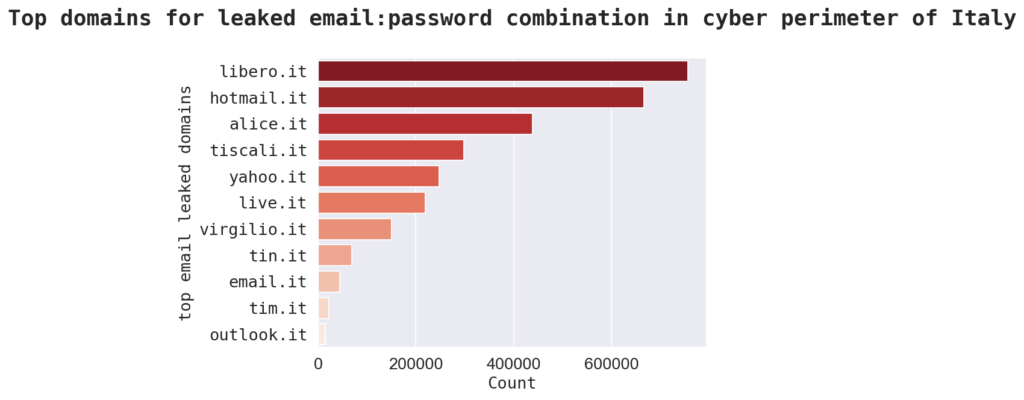

I dati presentati mostrano un elenco di domini di posta elettronica e il numero di combinazioni email:password relative a ciascuno di essi che sono state rilasciate sul web e sul darkweb. Il dominio “libero.it” si trova in cima alla lista con 756482 combinazioni, seguito da “hotmail.it” con 666796 combinazioni. “Alice.it” e “tiscali.it” si posizionano rispettivamente al terzo e quarto posto con 438748 e 298514 combinazioni. Anche i domini “yahoo.it”, “live.it” e “virgilio.it” si trovano tra i primi della lista, con 247603, 219150 e 150828 combinazioni rispettivamente.

È interessante notare che i domini di posta elettronica più comuni in Italia, come “gmail.it” e “outlook.it”, entrambi di società statunitensi – Google e Microsoft, si trovano in fondo alla lista dei servizi di email compromessi con solo 8703 e 15002 combinazioni. Una lista con i primi 23 domini del cyber perimetro dell’Italia per email compromesse include anche domini istituzionali come “istruzione.it” e “giustizia.it”.

| Dominio | Combinazioni email:password trovate nel web e darkweb |

|---|---|

| libero.it | 756482 |

| hotmail.it | 666796 |

| alice.it | 438748 |

| tiscali.it | 298514 |

| yahoo.it | 247603 |

| live.it | 219150 |

| virgilio.it | 150828 |

| tin.it | 68680 |

| email.it | 44228 |

| tim.it | 21874 |

| outlook.it | 15002 |

| gmail.it | 8703 |

| vodafone.it | 6246 |

| pec.it | 5296 |

| poste.it | 4398 |

| istruzione.it | 2873 |

| unipd.it | 1339 |

| uniroma1.it | 735 |

| unimi.it | 632 |

| provincia.caltanissetta.it | 555 |

| rai.it | 554 |

| giustizia.it | 522 |

| unito.it | 493 |

Per i primi 23 domini per email:password rilasciati in rete sono stati evidenziati un totale di 2960251 indirizzi email unici compromessi.

Fondamentale che questi fornitori di servizi di posta elettronica abilitino l’autenticazione a due fattori di default, rendendo piú pericolosa la diffusione di credenziali collegate a indirizzi PEC di cittadini Italiani.

Questi dati ci mostrano che anche se i domini meno comuni possono avere meno combinazioni email:password compromesse e rilasciate in rete, non significa che siano meno vulnerabili ai cyber attacchi. È importante che gli utenti utilizzino password sicure e univoche per tutti i loro account e che siano consapevoli dei rischi legati alla condivisione delle loro informazioni personali online. Inoltre, è importante che gli amministratori di sistema implementino misure di sicurezza per proteggere i loro dati, come ad esempio l’autenticazione a due fattori, che introduce la conferma via codice OTP (one time password) da un numero di cellulare, aumentando la sicurezza dell’account perchè sapere la password non è più abbastanza per un hacker malevolo per comprometterlo.

Conclusioni dell’analisi di cybersecurity dei siti del perimetro Italiano ad inizio 2023

In generale, questi dati forniscono un’idea delle vulnerabilità e delle configurazioni comuni riscontrate nei siti analizzati, e possono essere utilizzati per migliorare la sicurezza dei propri siti web attraverso la correzione delle vulnerabilità note e la corretta configurazione dei server e delle applicazioni. È importante sottolineare che la sicurezza dei siti web è un processo continuo e che questi dati dovrebbero essere utilizzati solo come punto di partenza per la valutazione della sicurezza dei propri siti.

E’ importante che i siti web abbiano solo i servizi necessari esposti e configurati in modo sicuro per evitare possibili vulnerabilità. Ad esempio, se un sito web non utilizza il protocollo FTP, potrebbe essere consigliabile disabilitarlo per evitare possibili attacchi mirati al servizio. Allo stesso modo, è importante configurare correttamente i servizi esposti, ad esempio utilizzando autenticazione forte e autorizzazioni appropriate.

Ad esempio, i dati sui certificati HTTPS possono indicare la necessità di acquistare un certificato più sicuro o di utilizzare un fornitore di certificati diverso. I dati sulle vulnerabilità OWASP possono indicare la necessità di implementare controlli di sicurezza aggiuntivi sul sito web, come l’utilizzo di token anti-CSRF e l’impostazione di intestazioni di sicurezza. I dati sui sistemi operativi e sulle tecnologie utilizzate possono aiutare a identificare eventuali vulnerabilità nota per quelle specifiche tecnologie e a implementare le patch o gli aggiornamenti appropriati. In generale, questi dati possono aiutare a identificare le aree di debolezza del sito web e a prendere misure per migliorare la sicurezza del perimetro cyber dell’Italia.